Microsoft には以下が含まれますNTMLまたはNT LAN マネージャー プロトコルWindows NT では基本認証を目的としており、導入することでセキュリティの強化を試みています。ケルベロス認証。ただし、NTML プロトコルは依然として使用されています。Windows ドメイン ネットワーク。この記事では、Windows ドメインで NTML 認証を無効にする方法を説明します。

Windows ドメインで NTML 認証を無効にする

Windows ドメインで NTML 認証を無効にする理由は複数考えられます。最も一般的な理由は次のとおりです。

- NTML は安全ではなく、暗号化が弱いです。

- NTML の場合、パスワード ハッシュは LSA サービスに保存されます。攻撃者によって簡単に抽出される可能性があります。

- 脆弱ですデータ傍受攻撃クライアントとサーバー間の相互認証が欠如しているためです。

NTML 認証を無効にする理由がわかったら、次に、NTML 認証を無効にする理由を見てみましょう。

これらは、Windows ドメインで NTML 認証を無効にする方法です。

- ローカル グループ ポリシー エディターによる

- レジストリエディターによる

それらについて詳しく話しましょう。

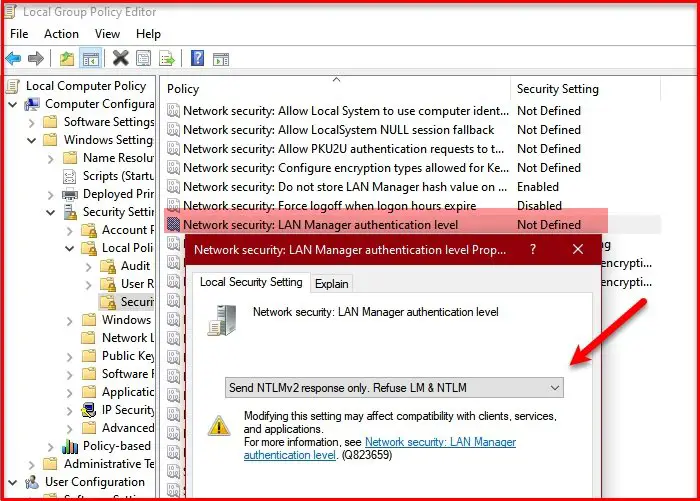

1] グループポリシー編集者による

NTML を無効にする前に、最も保護されていないプロトコルを使用していないことを確認する必要があります。 NTMLv1 または NTML バージョン 1。これにより、ドメインが攻撃者に対して脆弱になる可能性があります。それが完了したら、次の方法に従って、グループ ポリシー エディターによって Windows ドメインの NTML 認証を無効にします。

そのためには、開きますローカルグループポリシーエディタースタートメニューから。次の場所に移動します。

[コンピュータの構成] > [Windows 設定] > [セキュリティ設定] > [ローカル ポリシー] > [セキュリティ オプション]

ここでダブルクリックしてくださいネットワーク セキュリティ: LAN Manager 認証レベル。選択NTMLv2 応答のみを送信しました。 LM および NTML を拒否する「ローカルセキュリティ設定」タブから。

クリック適用 > OKドメインでは NTML 認証が無効になります。

2]レジストリエディターによる

グループ ポリシー エディターがない場合は、レジストリ エディターから NTML を無効にすることができます。いくつかの簡単な解決策を使えば、それを簡単に行うことができます。

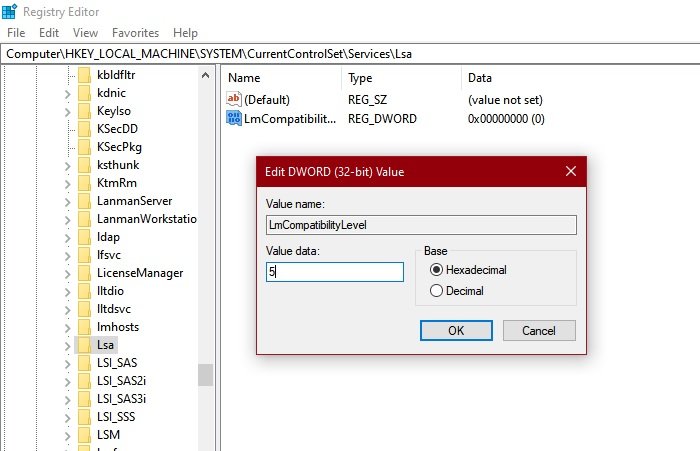

打ち上げレジストリエディタ[スタート] メニューから次の場所に移動します。

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Lsa

ここで、右クリックしてくださいLsaそして選択します[新規] > [DWORD (32 ビット) 値]。名前を付けてください」Lm互換性レベル」と設定してください値のデータに5.5」に該当するため、NTMLv2 応答のみを送信しました。 LM と NTML を拒否します。」

このようにして、レジストリ エディターで NTML を無効にすることができます。

アップデート:LANMAN、NTLMv1、NTLMv2 を含む NTLM のすべてのバージョンは、現在はアクティブな機能開発が行われておらず、非推奨になっています。 NTLM の使用は、Windows Server の次のリリースおよび Windows の次の年次リリースでも引き続き機能します。 NTLM への呼び出しは、Kerberos による認証を試行し、必要な場合にのみ NTLM にフォールバックする Negotiate への呼び出しに置き換える必要があります。