すべてのシステム管理者ユーザーは、リモート デスクトップ接続を介して資格情報を保護するという非常に深刻な懸念を抱えています。これは、マルウェアがデスクトップ接続を介して他のコンピュータに侵入し、データに潜在的な脅威をもたらす可能性があるためです。 Windows OS が警告を点滅させるのはこのためです。この PC を信頼していることを確認してください。信頼されていないコンピュータに接続すると、PC に損害を与える可能性があります。リモート デスクトップに接続しようとすると、「

この投稿では、どのようにしてリモート クレデンシャル ガードで導入された機能Windows 10、リモート デスクトップの資格情報を保護するのに役立ちます。Windows 11/10 エンタープライズそしてWindowsサーバー。

Windows 11/10のリモート資格情報ガード

この機能は、脅威が深刻な状況に発展する前に排除するように設計されています。これは、リモート デスクトップ接続を介して資格情報をリダイレクトすることで保護するのに役立ちます。ケルベロス接続を要求しているデバイスに要求を返します。また、リモート デスクトップ セッションのシングル サインオン エクスペリエンスも提供します。

ターゲット デバイスが侵害されるという不運が発生した場合でも、資格情報と資格情報の派生情報の両方がターゲット デバイスに送信されることはないため、ユーザーの資格情報が公開されることはありません。

Remote Credential Guard の手口は、Remote Credential Guard が提供する保護と非常によく似ています。クレデンシャル ガードCredential Guard を除くローカル マシン上の も、Credential Manager を介して保存されたドメイン資格情報を保護します。

個人は次の方法で Remote Credential Guard を使用できます。

- 管理者の資格情報は高い特権を持っているため、保護する必要があります。 Remote Credential Guard を使用すると、資格情報がネットワークを介してターゲット デバイスに渡されることが許可されないため、資格情報が確実に保護されます。

- 組織内のヘルプデスクの従業員は、侵害される可能性があるドメインに参加しているデバイスに接続する必要があります。 Remote Credential Guard を使用すると、ヘルプデスクの従業員は、資格情報をマルウェアに漏らすことなく、RDP を使用してターゲット デバイスに接続できます。

ハードウェアとソフトウェアの要件

Remote Credential Guard がスムーズに機能できるようにするには、リモート デスクトップ クライアントとサーバーの次の要件が満たされていることを確認してください。

- リモート デスクトップ クライアントとサーバーは Active Directory ドメインに参加する必要があります

- 両方のデバイスが同じドメインに参加しているか、リモート デスクトップ サーバーがクライアント デバイスのドメインと信頼関係のあるドメインに参加している必要があります。

- Kerberos 認証が有効になっている必要があります。

- リモート デスクトップ クライアントは、少なくとも Windows 10 バージョン 1607 または Windows Server 2016 を実行している必要があります。

- リモート デスクトップ ユニバーサル Windows プラットフォーム アプリはリモート資格情報ガードをサポートしていないため、リモート デスクトップのクラシック Windows アプリを使用してください。

レジストリ経由でリモート Credential Guard を有効にする

ターゲット デバイスで Remote Credential Guard を有効にするには、レジストリ エディターを開き、次のキーに移動します。

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

という名前の新しい DWORD 値を追加します。制限付き管理者を無効にする。このレジストリ設定の値を次のように設定します。0をクリックしてリモート Credential Guard をオンにします。

レジストリ エディタを閉じます。

Remote Credential Guard を有効にするには、管理者特権の CMD から次のコマンドを実行します。

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /d 0 /t REG_DWORD

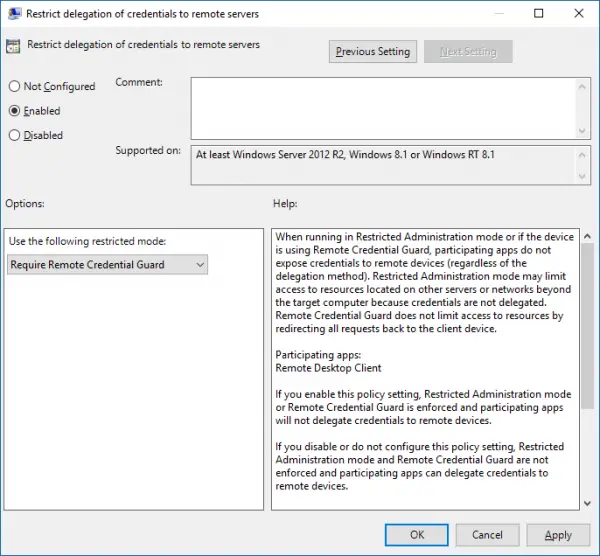

グループ ポリシーを使用してリモート Credential Guard を有効にする

グループ ポリシーを設定するか、リモート デスクトップ接続のパラメーターを使用することにより、クライアント デバイスで Remote Credential Guard を使用できます。

グループ ポリシー管理コンソールから、[コンピュータの構成] > [管理用テンプレート] > [システム] > [資格情報の委任] に移動します。。

ダブルクリックしてくださいリモートサーバーへの資格情報の委任を制限するをクリックして [プロパティ] ボックスを開きます。

今、次の制限モードを使用しますボックス、選択してくださいリモート Credential Guard が必要です。他のオプション制限付き管理者モードも存在します。その重要性は、Remote Credential Guard が使用できない場合に制限付き管理モードを使用することです。

いずれの場合も、Remote Credential Guard モードも制限付き管理モードも、資格情報をクリア テキストでリモート デスクトップ サーバーに送信しません。

「リモート Credential Guard を許可」を選択して、リモート Credential Guard を優先する' オプション。

[OK] をクリックして、グループ ポリシー管理コンソールを終了します。

コマンドプロンプトから次のコマンドを実行します。gpupdate.exe /forceグループ ポリシー オブジェクトが適用されていることを確認します。

リモート デスクトップ接続へのパラメーターを指定して Remote Credential Guard を使用する

組織でグループ ポリシーを使用していない場合は、リモート デスクトップ接続を開始するときにremoteGuard パラメーターを追加して、その接続に対してリモート Credential Guard を有効にすることができます。

mstsc.exe /remoteGuard

Remote Credential Guard を使用する際に留意すべき事項

- Remote Credential Guard を使用して、Azure Active Directory に参加しているデバイスに接続することはできません。

- リモート デスクトップ Credential Guard は、RDP プロトコルでのみ機能します。

- Remote Credential Guard にはデバイス クレームは含まれません。たとえば、リモートからファイル サーバーにアクセスしようとしていて、ファイル サーバーがデバイス要求を必要とする場合、アクセスは拒否されます。

- サーバーとクライアントは、Kerberos を使用して認証する必要があります。

- ドメインには信頼関係があるか、クライアントとサーバーの両方が同じドメインに参加している必要があります。

- リモート デスクトップ ゲートウェイは、Remote Credential Guard と互換性がありません。

- 資格情報がターゲット デバイスに漏洩することはありません。ただし、ターゲット デバイスは引き続き独自に Kerberos サービス チケットを取得します。

- 最後に、デバイスにログインしているユーザーの資格情報を使用する必要があります。保存された認証情報や自分のものとは異なる認証情報を使用することは許可されません。

詳細については、次の URL で読むことができます。テクネット。

関連している: 方法リモート デスクトップ接続の数を増やすWindows 11/10の場合。

![Windows マウスのダブルクリックとシングルクリック [修正]](https://rele.work/tech/hayato/wp-content/uploads/2022/04/Windows-Mouse-double-clicking-on-single-click.jpg)