未知のネットワークへの機密情報の偶発的または意図的な開示は、データ侵害。重大なデータ侵害の圧倒的多数を米国とヨーロッパのほとんどの国が占めています。さらに懸念されるのは、データ侵害が発生し、ビジネスに影響を与える速度が衰える気配がないことです。

データ侵害とは何ですか?その種類

一般に、データ侵害には 3 つのタイプがあります。彼らです:

- 物理的な– これは、「企業スパイ」、またはコンピューターの盗聴などの不正な手段によって企業秘密を入手する取り組みとも呼ばれます。

- 電子– データが処理、保存、または送信されるシステムまたはネットワーク環境への不正アクセス。 Web サーバーまたは Web サイトを介して、アプリケーション レベルの攻撃を通じてシステムの脆弱性にアクセスできます。

- スキミングクレジット カードやデビット カードの裏面にある磁気ストライプ データをキャプチャして記録することです。このプロセスでは、販売者の知らないうちに販売者の POS にインストールされている外部デバイスが使用されます。

最近のデータ侵害事件

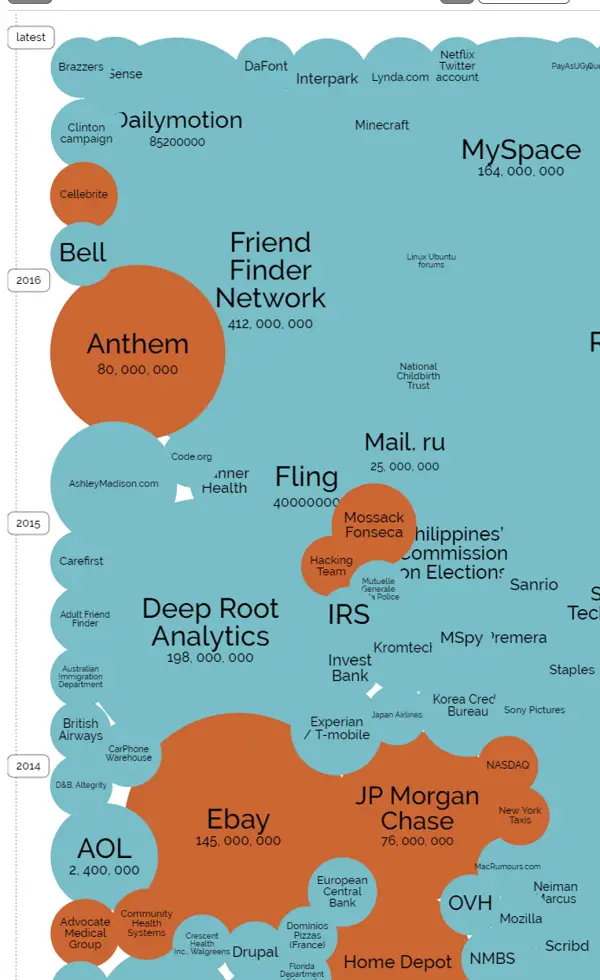

最近、いくつかのデータ侵害事件が発生し、選択された 30,000 件のレコードが失われました。詳細については、次のサイトで視覚的表現の形で見つけることができます。このウェブサイト。近年の世界で最も重大なデータ侵害に関する美しく有益なツアーを提供します。

重大なデータ侵害には次のようなものがあります。

マディソン スクエア ガーデンのクレジット カード データ侵害:ニューヨーク市のマディソンスクエアの会場のうち4か所で、1年に渡って大規模なクレジットカード侵害が報告された。この侵害により、売店で使用されているクレジット カードとデビット カードが侵害されました。

Yahooメールアカウントのハッキング:電子メール大手である同社は、権限のない者が「偽造「Cookie」」(Webサイトを訪問するたびにログインを必要としないようにユーザーのブラウザのキャッシュに隠されたコードの一部)を介してYahooユーザーのアカウントに侵入した際に、大規模なサイバー攻撃を発見した。 。同社は、この侵害は「国家主導」によるものだと主張し、ハッカーが独自のコードにアクセスしたことを認めた。

国歌:2015年2月、DOB、会員ID。米国第2位の医療保険会社アンセムの会員の社会保障番号とその他の関連情報が盗まれた。 Anthem Inc が保有する医療データの侵害により、8,000 万人のユーザーが影響を受けました。

ブラザーズのデータ侵害:2016 年 9 月、ハッカーがアダルト サイト Brazzers をクラックし、80 万人を超えるユーザーの詳細を流出させました。これには、一意の電子メール アドレス、ユーザー名、平文のパスワードなどが含まれます。幸いなことに、エントリのほとんどは重複していました。

デイリーモーション攻撃:世界で最も人気のあるビデオ共有サイトの 1 つが、6 月 6 日、数千万のユーザーの電子メール アドレスと関連するパスワードの損失を伴うデータ侵害に見舞われました。番目2016 年 12 月。

データ侵害を防ぐ方法

備えそして積極性これらがこの増大する脅威を阻止する鍵となります。事前に侵害を計画し、迅速な対応システムを構築するよりも、侵害が発生した後の混乱を取り除くことに多くのエネルギーと労力が費やされます。誰もが侵害時の状況を制御するためのインシデント対応計画を立てる必要があります。これは、行動とコミュニケーションを制御するのに役立ち、最終的に侵害の影響を軽減します。

データ侵害インシデントの大部分は、多層防御のアプローチに頼ることで阻止できます。ネットワーク セキュリティに対するこのアプローチにより、攻撃者が 1 つの防御層を突破したとしても、後続の層によって即座に阻止されることが保証されます。これはどのように行われるのでしょうか?を減らすことで、攻撃対象領域。

攻撃対象領域

この用語は、ハッカーによる各コンピューティング デバイスまたはネットワーク アクセスの脆弱性の合計を指します。システムに侵入しようとする人は、主に、ターゲットの攻撃面をスキャンして、可能性のある攻撃ベクトル (能動的攻撃か受動的攻撃かに関係なく) を探すことから始めます。したがって、防御を強化するための最初のステップは、不必要に開いているポートを閉じ、信頼できないユーザーが利用できるリソースを制限することです。MACアドレスフィルタリング。

フィッシング攻撃に対する脆弱性の軽減

フィッシングこれは、個人情報盗難の最も広く使用されている方法の 1 つです。認識できない送信者からのメール、パーソナライズされていないメール、インターネット上で個人情報や財務情報の確認を求めるメールに常に注意を払うなど、簡単な事柄をチェックすることで、安全を確保し、この被害に遭わないようにすることができます。この情報を緊急に要求してください。

これらに加えて、いくつかの業界ガイドラインと政府のコンプライアンス規制により、データ侵害を回避するために機密データや個人データの厳格なガバナンスが義務付けられています。このような枠組みが存在しないか脆弱な国は、消費者を保護するために強固な法律を制定する必要があります。

データ侵害にはどのような種類がありますか?

物理的なデータ侵害、電子的なデータ侵害、スキミングされたデータ侵害はすべて異なる種類の侵害です。リスクと結果はすべて同様ですが、その実行方法は異なります。

内部データ侵害はどのように特定されるのでしょうか?

内部データ侵害の発見計画は、2 つの簡単な手順で設定できます。プロセスの概要は次のようになります。 価値のあるデータを特定します。ビジネス プロセスに関連するデータ セットを見つけるのは簡単です。最も難しいのは、データのコピーが他の場所に存在するかどうかを見つけることです。

![Windows マウスのダブルクリックとシングルクリック [修正]](https://rele.work/tech/hayato/wp-content/uploads/2022/04/Windows-Mouse-double-clicking-on-single-click.jpg)