ログインを必要とする Web サービスのほとんどでは、連続して無効なログイン試行が指定された回数許可されており、その後は一定期間、それ以降のログイン試行が制限されます。これは、ハッカーがランダムな文字を連続して入力してパスワードを推測するのを防ぐためです。

Windows 11/10でのログイン試行回数の制限

を使用すると、ローカルセキュリティポリシー、ローカル セキュリティ ポリシーを使用して、この機能を Windows 11/10 に簡単に実装できます。ローカル セキュリティ ポリシーは、Windows の一部のバージョンでのみ使用できることに注意してください。

このセキュリティ対策を Windows 11/10/8/7 に実装するには、次のように入力します。ローカルセキュリティポリシー[スタート] メニューの検索ボックスに入力して、 を押します。入力。

読む: 最も重要セキュリティ侵害を防ぐためのグループ ポリシー設定

アカウントのロックアウトしきい値ポリシー

左側のペインで、次を選択します。アカウント ロックアウト ポリシー下からアカウントポリシー以下に示すように。ダブルクリックアカウントのロックアウトしきい値。

のアカウントのロックアウトしきい値セキュリティ設定により、ユーザー アカウントがロックアウトされる原因となるログオン試行の失敗回数が決まります。ロックアウトされたアカウントは、管理者によってリセットされるか、アカウントのロックアウト期間が経過するまで使用できません。ログオン試行失敗回数は 0 ~ 999 回の値を設定できます。値を 0 に設定すると、アカウントはロックアウトされません。

ここで、コンピュータをロックするまでの無効なログイン試行回数を選択します。クリックわかりました。

アカウントのロックアウト期間ポリシー

次に Windows が通知します。アカウントのロックアウト期間そしてアカウント ロックアウト カウンタをリセットするデフォルトに設定されます。デフォルト値を選択することも、後で変更することもできます。完了したら、 をクリックしますわかりました。

のアカウントのロックアウト期間セキュリティ設定により、ロックアウトされたアカウントが自動的にロック解除されるまでのロックアウト状態が維持される時間が分単位で決まります。使用可能な範囲は 0 分から 99,999 分です。アカウントのロックアウト期間を 0 に設定すると、管理者が明示的にロックを解除するまでアカウントはロックアウトされます。アカウント ロックアウトしきい値が定義されている場合、アカウント ロックアウト期間はリセット時間以上である必要があります。

上記の設定のデフォルト値を変更するには、次のようにします。ダブルクリック変更したい設定を選択し、希望の値を設定します。

の次の後にアカウント ロックアウト カウンターをリセットしますセキュリティ設定により、ログイン試行失敗後、ログオン試行失敗カウンタが不正なログオン試行 0 にリセットされるまでに経過する必要がある分数が決まります。使用可能な範囲は 1 分から 99,999 分です。アカウント ロックアウトのしきい値が定義されている場合、このリセット時間はアカウント ロックアウト期間以下である必要があります。

クリックわかりました希望の値を設定したら!

誰かが設定した回数を超えて間違ったパスワードを入力すると、ユーザー アカウントはロックアウトされ、管理者はロックを解除する必要があります。

読む: 方法Windows でユーザー アカウントの時間制限を制限または設定する

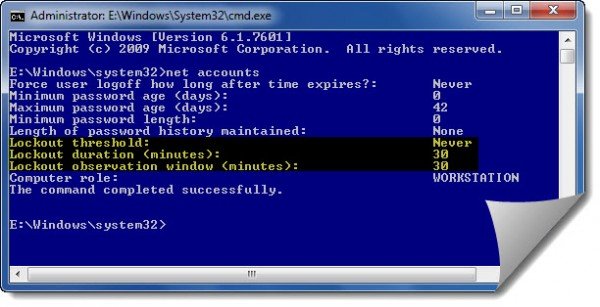

ちなみに、現在のアカウントのロックアウトしきい値設定を確認するには、管理者特権の CMD で「net accounts」と入力し、Enter キーを押します。

ここに現在の値が表示されます。

グループ ポリシーを持たないユーザーの場合でも、コマンド プロンプトを使用して値を設定する方法があります。

管理者特権でコマンド プロンプトを開き、次のコマンドを使用して値を設定します (X を希望の値に置き換えます)。

net accounts /lockoutthreshold:X

net accounts /lockoutwindow:X

net accounts /lockoutduration:X

その後、「」と入力します。ネットアカウント' 適用された変更を表示します。

さあ、どうすればできるか見てみましょうWindows ログイン パスワード ポリシーを強化する。