Microsoft アカウントを使用してサインインすると、Microsoft は新しい Windows デバイスを自動的に暗号化し、Windows 11/10 デバイス暗号化キーを OneDrive に保存します。この投稿では、Microsoft がこれを行う理由について説明します。また、この暗号化キーを削除し、Microsoft と共有せずに独自のキーを生成する方法についても説明します。

Windows デバイス暗号化キーが OneDrive に保存されました

新しい Windows 11/10 コンピューターを購入し、Microsoft アカウントを使用してサインインすると、Windows によってデバイスが暗号化され、暗号化キーが OneDrive に自動的に保存されます。実際のところ、これは新しいことではありません。 Windows 8 から存在していますが、最近そのセキュリティに関する特定の疑問が提起されています。

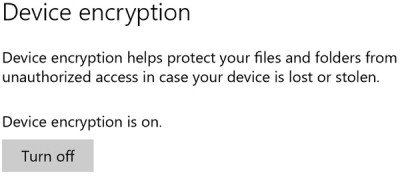

この機能を利用するには、ハードウェアが TPM および Windows ハードウェア認定キット (HCK) の要件を満たすコネクト スタンバイをサポートしている必要があります。セキュアブートの上接続済みスタンバイシステム。お使いのデバイスがこの機能をサポートしている場合は、[設定] > [システム] > [バージョン情報] に設定が表示されます。ここでオフにしたり、デバイスの暗号化をオンにする。

Windows 11/10のディスクまたはデバイスの暗号化これは、Windows 10 でデフォルトで有効になっている非常に優れた機能です。この機能が行うことは、デバイスを暗号化し、暗号化キーを Microsoft アカウントの OneDrive に保存することです。

TechNet によれば、デバイスの暗号化は自動的に有効になるため、デバイスは常に保護されます。次のリストは、これを実現する方法の概要を示しています。

- Windows 8.1/10 のクリーン インストールが完了すると、コンピュータは初めて使用できる状態になります。この準備の一環として、コンピューター上のオペレーティング システム ドライブと固定データ ドライブ上のデバイス暗号化がクリア キーを使用して初期化されます。

- デバイスがドメインに参加していない場合は、デバイスの管理者権限が付与されている Microsoft アカウントが必要です。管理者が Microsoft アカウントを使用してサインインすると、クリア キーが削除され、回復キーがオンラインの Microsoft アカウントにアップロードされ、TPM プロテクターが作成されます。デバイスに回復キーが必要な場合、ユーザーは代替デバイスを使用し、回復キー アクセス URL に移動して、Microsoft アカウントの資格情報を使用して回復キーを取得するように案内されます。

- ユーザーがドメイン アカウントを使用してサインインした場合、ユーザーがデバイスをドメインに参加させ、回復キーが Active Directory ドメイン サービスに正常にバックアップされるまで、クリア キーは削除されません。

したがって、これは BitLocker とは異なります。BitLocker では、Bitlocker を起動して手順に従う必要がありますが、これはすべて、コンピュータ ユーザーの認識や介入なしに自動的に行われます。 BitLocker を有効にすると、回復キーのバックアップを作成する必要がありますが、Microsoft アカウントに保存する、USB メモリに保存する、または印刷するという 3 つのオプションがあります。

言う研究者:

回復キーがコンピュータから離れるとすぐに、そのキーの運命を知る方法はありません。ハッカーがすでに Microsoft アカウントをハッキングしており、削除する前に回復キーのコピーを作成している可能性があります。あるいは、Microsoft 自体がハッキングされたり、ユーザー データにアクセスできる不正な従業員を雇用したりする可能性があります。あるいは、法執行機関やスパイ機関が Microsoft にアカウント内のすべてのデータの要求を送信し、法的に回復キーの引き渡しを強制する可能性があります。これは、コンピュータのセットアップ後に最初に行うのが回復キーの削除であっても実行される可能性があります。 。

これに対し、Microsoft は次のように述べています。

デバイスが回復モードになり、ユーザーが回復キーにアクセスできない場合、ドライブ上のデータは永久にアクセスできなくなります。この結果の可能性と顧客からのフィードバックの広範な調査に基づいて、ユーザー回復キーを自動的にバックアップすることを選択しました。回復キーにはユーザー デバイスへの物理的なアクセスが必要であり、回復キーがなければ役に立ちません。

したがって、Microsoft は、デバイスが回復モードになり、回復キーにアクセスできない場合にユーザーがデータを失わないようにするために、暗号化キーをサーバーに自動的にバックアップすることにしました。

つまり、この機能が悪用されるには、攻撃者がバックアップされた暗号化キーとコンピューター デバイスの両方にアクセスできる必要があります。これは非常にまれな可能性のように思われるため、心配する必要はないと思います。必ず持っていることを確認してくださいMicrosoft アカウントを完全に保護デバイスの暗号化設定はデフォルトのままにします。

それでも、この暗号化キーを Microsoft のサーバーから削除したい場合は、次の方法で削除できます。

Windows デバイス暗号化キーを削除する方法

Microsoft アカウントに初めてログインするときに、新しい Windows デバイスが回復キーをアップロードするのを防ぐ方法はありませんが、アップロードされたキーを削除することはできます。

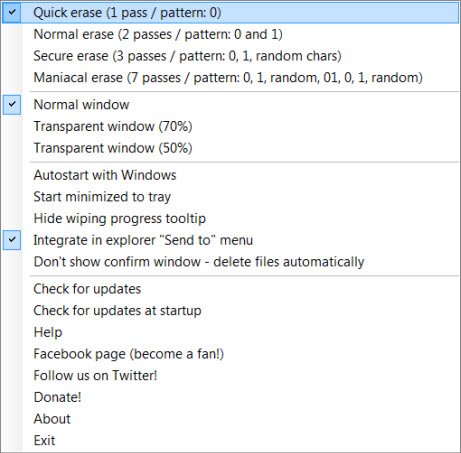

Microsoft が暗号化キーをクラウドに保存したくない場合は、次のサイトにアクセスする必要があります。この OneDrive ページそしてキーを削除する。次に、次のことを行う必要があります。ディスク暗号化をオフにする特徴。これを行うと、コンピュータが紛失または盗難された場合に、この組み込みのデータ保護機能を使用できなくなることに注意してください。

この Web サイトのアカウントから回復キーを削除すると、回復キーはすぐに削除され、バックアップ ドライブに保存されているコピーもその後すぐに削除されます。

回復キーのパスワードは、顧客のオンライン プロファイルからすぐに削除されます。 Microsoftによると、フェイルオーバーとバックアップに使用されるドライブは最新のデータと同期されるため、キーは削除されるという。

独自の Windows デバイス暗号化キーを生成する方法

Windows 10 Pro および Enterprise ユーザーは、Microsoft に送信されない新しい暗号化キーを生成できます。これを行うには、まず BitLocker をオフにしてディスクを復号化してから、再度オンにする必要があります。

これを行うと、どこに行きたいかを尋ねられますBitLocker ドライブ暗号化回復キーをバックアップします。。このキーは Microsoft と共有されませんが、紛失するとすべての暗号化データにアクセスできなくなる可能性があるため、必ず安全に保管してください。