ほとんどのネットワーク管理者や基本的なサーバー セキュリティの専門家は、RDP またはリモート デスクトップ プロトコルのポートをインターネットに対して開いたままにしておくか、弱いパスワードを使用すると、ネットワークが危険な状態になることを知っています。サイバー攻撃に対して脆弱。この投稿では、そのようなヒントについて説明し、その方法を見ていきます。ブルートフォース攻撃をブロックするの上Windowsサーバー。

ブルートフォース攻撃とは何ですか?

ブルートフォース攻撃基本的にはヒット アンド トライアル方式で動作し、最も洗練されていないハッキング手法の 1 つです。この場合、ハッカーはパスワードの推測を何度も試み、最終的には正しいパスワードを見つけます。しかし、これらは映画で見られるハッキング手法と比べて危険性が劣るわけではありません。考えてみてください。多くのハッカーがあなたのパスワードを推測しようとしています。したがって、パスワードが弱い場合、またはこれらの攻撃をブロックするための措置を講じていない場合は、データの盗難、ネットワークへのアクセスの喪失などに対して脆弱になります。

Windowsサーバーに対するブルートフォース攻撃をブロック

Windows Server に対するブルート フォース攻撃を防止またはブロックしたい場合は、次のヒントが役立ちます。

- 強力なパスワードを使用する

- 失敗したログイン試行を制限する

- ルートアカウントを保護する

- ポートを変更する

- キャプチャを有効にする

- 二要素認証を使用する

- EvlWatcher をインストールする

それらについて詳しく話しましょう。

1] 強力なパスワードを使用する

何よりもまず、アカウントを設定する際に、強力なパスワードを使用していることを確認する必要があります。これは一目瞭然ですが、攻撃者があなたのパスワードを推測しようとしている場合、ユーザー名やパスワードに関する手がかりを与えないでください。ユーザー名にパスワードに関する手がかりが含まれていないことを確認する必要があります。パスワードは、あなた自身やあなたの企業に関する公開情報に関連したものであってはなりません。

読む: 方法Windows のパスワード ポリシーをカスタマイズする。

2] ログイン試行の失敗を制限する

すでにご存知かもしれませんが、ブルート フォース攻撃がどのように機能するか。したがって、失敗する試みがたくさんあるでしょう。ログイン試行の失敗を制限すると、攻撃が成功することはなくなります。

' をデプロイすることもできます。進行性の遅延を伴うアカウントのロックアウト'特徴。こうすることで、一定期間試行が失敗するとアカウントがロックされるため、ネットワーク管理者の作業が大幅に楽になります。

読む:方法Windows でのログイン試行回数を制限する。

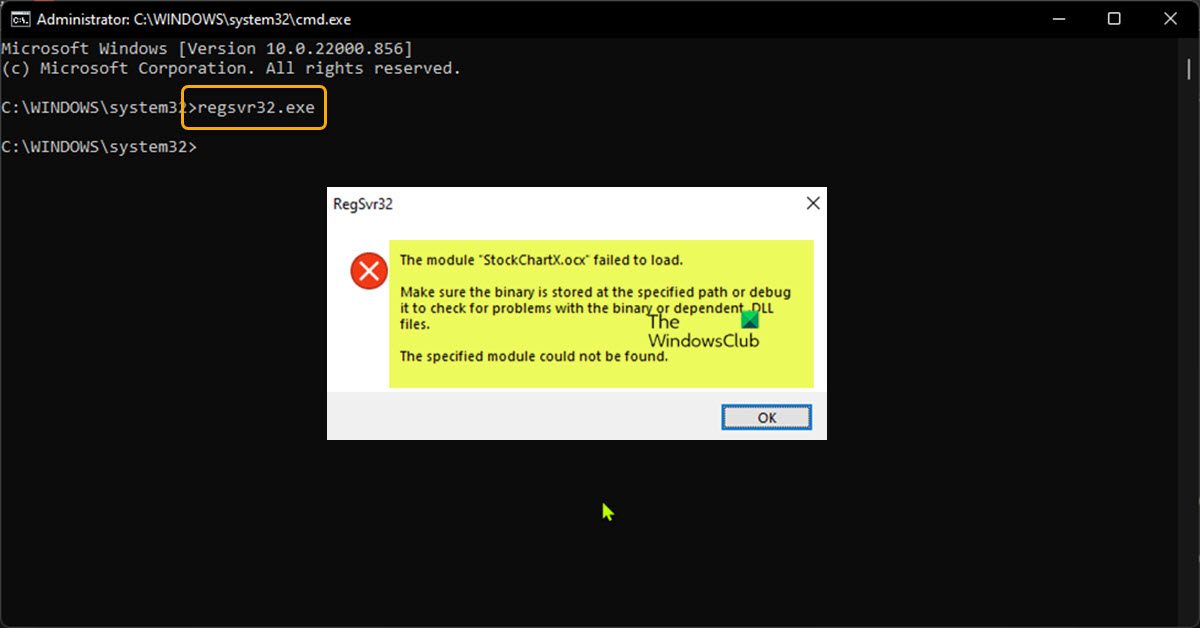

3] rootアカウントを保護する

物理ネットワークまたは仮想ネットワークでは、root アカウントが最も重要です。チェスの王様のようなものです。アクセスできないことを確認する必要があります。これを行うには、次のように設定できます。sshd_configファイルを作成して設定します「ユーザーのルートを拒否」そして「PermitRootログイン番号」オプション。

読む:Windows ログイン パスワード ポリシーとアカウント ロックアウト ポリシーを強化します。

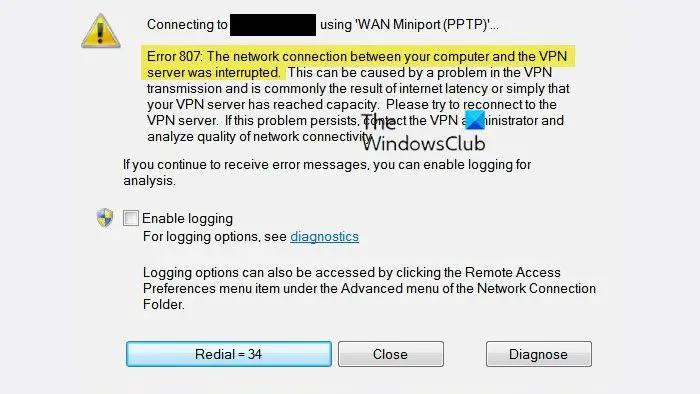

4] ポートを変更する

多くの場合、攻撃者はポート番号 22 が標準ポートであるため、ポート番号 22 を攻撃しようとします。したがって、SSHD が実行されるポートを変更する必要があります。そのためには、にアクセスしてください。sshd_configファイルを作成し、標準以外のポートを使用します。

読む:パスワード スプレー攻撃の定義そして自分自身を守ること

5] CAPTCHAを有効にする

ブルートフォース攻撃はCAPTCHAを使用することで防ぐことができます。これは、攻撃がロボットや AI によって実行されている場合に、プロセスを遅らせたり、プロセスを完全に停止したりするための優れた方法です。場合によっては、攻撃者は何らかのツールを使用して CAPTCHA を突破します。ただし、すべての攻撃者がこのツールを装備しているわけではないため、この機能を構成する必要があります。ただし、CAPTCHA は実際には使いやすいものではなく、ユーザー エクスペリエンスを低下させる可能性があることに注意してください。

読む: とは何ですかクレデンシャルスタッフィング攻撃。

6] 2要素認証を使用する

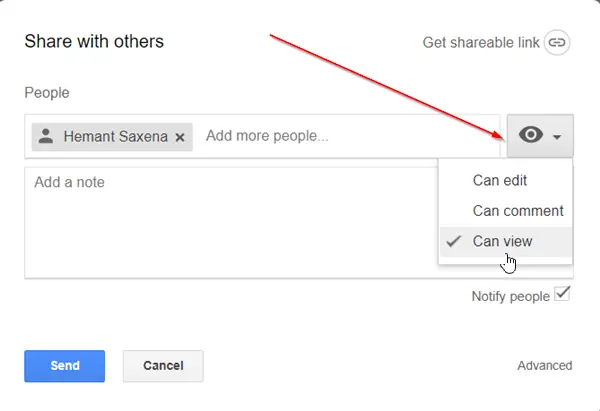

Google や Microsoft などの多くの大企業は、サーバーをさまざまな種類の攻撃から防ぐために 2 要素認証を使用しており、ブルート フォース攻撃もその 1 つです。このセキュリティ対策を採用してサーバーを保護することもできます。

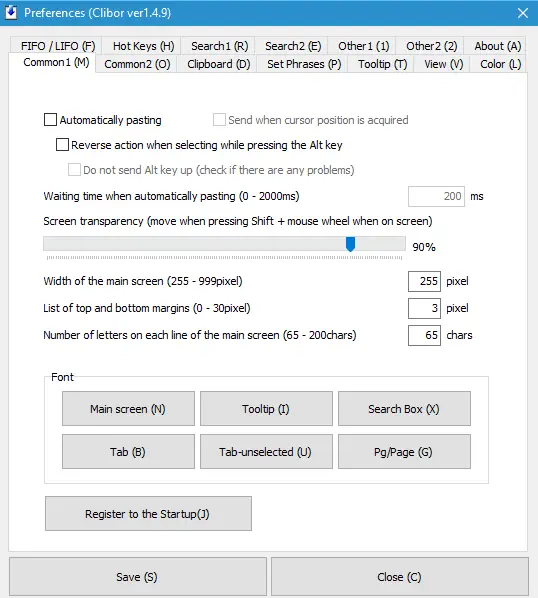

7] EvlWatcherをインストールする

EvlWatcher は、ブルート フォース攻撃を阻止するための優れたツールです。サーバーのログを監視し、特定の IP での失敗回数が存在するかどうかをチェックします。その後、その IP を 2 時間ブロックして、攻撃のペースを低下させます。いくつかの例外を設けたり、ブロック時間を増減したりする場合は、アプリケーションを構成することもできます。 EvlWatcher は次からダウンロードできます。github.com。

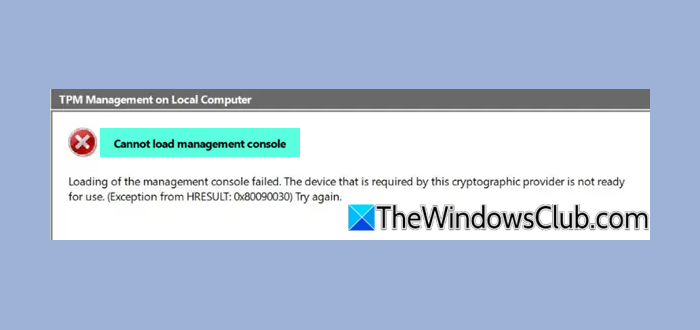

アップデート: 新しい管理者アカウントのロックアウトを許可するポリシー設定は、組み込みの管理者アカウントがアカウント ロックアウト ポリシーの対象となるかどうかを決定します。ブルートフォース攻撃これらは、今日の Windows マシンに対する攻撃方法の上位 3 つのうちの 1 つです。さらなるブルート フォース攻撃/試みを防ぐために、Microsoft は管理者アカウントのアカウント ロックアウトの実装を開始しました。したがって、現在 Windows 11デフォルトのアカウント ロックアウト ポリシーがありますRDP やその他のブルート フォース パスワード ベクトルを軽減します。

自分のサーバーがブルート フォース攻撃を受けているかどうかを確認するにはどうすればよいですか?

コンピュータがブルート フォース攻撃を受けているかどうかを知りたい場合は、サーバー ログを確認する必要があります。多数の試行が失敗した場合は、ブルート フォース攻撃を受けています。特定の期間内に単一の IP アドレスまたは複数の IP による試行が多数失敗した場合は、すぐにクライアント IP を確認し、これらの IP が攻撃者のものであると判断した場合は、クライアントをブロックする必要があります。

ブルートフォース攻撃を防ぐことはできますか?

一定のレベルまではブルート フォース攻撃を防ぐことができます。そのためには、心に留めておく必要があることがいくつかあります。たとえば、非常に強力なパスワードを使用する、ログイン試行の失敗を制限する、Root アカウントを保護する、ポートを変更する、CAPTCHA を有効にするなどの必要があります。それとは別に、2 要素認証を使用してセキュリティ層を追加することもできます。 。

この記事がお役に立てば幸いです。