不正なアカウントにアクセスするために最も一般的に使用される 2 つの方法は、(a) ブルート フォース攻撃と (b) パスワード スプレー攻撃です。説明しましたブルートフォース攻撃以前。この記事では以下に焦点を当てますパスワードスプレー攻撃– そのような攻撃とは何か、そしてそのような攻撃から身を守る方法。

パスワード スプレー攻撃の定義

パスワード スプレー攻撃は、ブルート フォース攻撃とはまったく逆です。ブルート フォース攻撃では、ハッカーは脆弱な ID を選択し、何らかのパスワードで侵入できることを期待して次々にパスワードを入力します。基本的に、ブルート フォース攻撃では、1 つの ID に多数のパスワードが適用されます。

パスワード スプレー攻撃では、1 つのパスワードが複数のユーザー ID に適用され、少なくとも 1 つのユーザー ID が侵害されます。パスワード スプレー攻撃の場合、ハッカーは次の方法を使用して複数のユーザー ID を収集します。ソーシャルエンジニアリングまたはその他のフィッシング手法。これらのユーザーの少なくとも 1 人は、次のような単純なパスワードをよく使用します。12345678あるいはp@ssw0rd。この脆弱性 (またはその方法に関する情報の欠如)強力なパスワードを作成する) はパスワード スプレー攻撃に悪用されます。

パスワード スプレー攻撃では、ハッカーは慎重に構築したパスワードを収集したすべてのユーザー ID に適用します。運が良ければ、ハッカーは 1 つのアカウントにアクセスし、そこからコンピュータ ネットワークにさらに侵入できる可能性があります。

したがって、パスワード スプレー攻撃は、組織内の複数のユーザー アカウントに同じパスワードを適用して、それらのアカウントの 1 つへの不正アクセスを保護することとして定義できます。

ブルートフォース攻撃 vs パスワードスプレー攻撃

ブルート フォース攻撃の問題は、異なるパスワードを一定回数試行するとシステムがロックダウンされる可能性があることです。たとえば、3 回の試行のみを受け入れるようにサーバーを設定し、それ以外の場合はログインが行われるシステムをロックダウンすると、システムは 3 回の無効なパスワード入力に対してのみロックダウンされます。 3 回まで許可する組織もあれば、最大 10 回までの無効な試行を許可する組織もあります。最近では、多くの Web サイトがこのロック方法を使用しています。システムのロックダウンにより管理者に攻撃について警告されるため、この予防策はブルート フォース攻撃の問題になります。

これを回避するために、ユーザー ID を収集し、推定されるパスワードを適用するというアイデアが生まれました。パスワード スプレー攻撃の場合も、ハッカーは特定の予防措置を講じます。たとえば、すべてのユーザー アカウントにpassword1を適用しようとした場合、最初のラウンドが終了した直後にそれらのアカウントにpassword2の適用を開始することはありません。ハッキングの試みの間には、少なくとも 30 分の間隔を置きます。

パスワード スプレー攻撃からの保護

関連するセキュリティ ポリシーが整備されていれば、ブルート フォース攻撃とパスワード スプレー攻撃はどちらも途中で阻止できます。 30 分のギャップが残された場合、そのための規定が設けられていれば、システムは再びロックダウンされます。 2 つのユーザー アカウントのログイン間の時間差を追加するなど、他のことも適用できます。 1 秒未満の場合は、2 つのユーザー アカウントがログインする時間を増やします。このようなポリシーは管理者に警告するのに役立ち、管理者はサーバーをシャットダウンしたり、データベースで読み取り/書き込み操作が行われないようにサーバーをロックダウンしたりできます。

組織をパスワード スプレー攻撃から保護する最初のことは、ソーシャル エンジニアリング攻撃の種類、フィッシング攻撃、およびパスワードの重要性について従業員を教育することです。そうすれば、従業員は自分のアカウントに予測可能なパスワードを使用しなくなります。もう 1 つの方法は、管理者がユーザーに強力なパスワードを提供し、ユーザーがパスワードをメモしてコンピュータに貼り付けないよう注意する必要があることを説明することです。

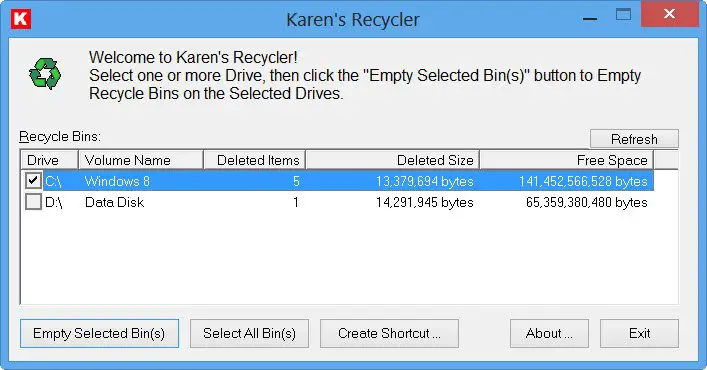

いくつかの方法は、組織システムの脆弱性を特定するのに役立ちます。たとえば、Office 365 Enterprise を使用している場合は、次のように実行できます。攻撃シミュレーター従業員の中に脆弱なパスワードを使用しているかどうかを確認します。

ブルートフォースとパスワードスプレーの違いは何ですか?

ブルート フォース攻撃では、正しいパスワードが見つかるまで 1 つのアカウントで複数のパスワードを試しますが、パスワード スプレーでは、検出を避けるために多くのアカウントで 1 つのパスワードを使用します。この方法では、一般的に使用されるパスワードを悪用し、何度も試行が失敗した後にロックアウトされるリスクを軽減します。

パスワードスプレーは効果があるのでしょうか?

パスワード スプレーは、特にユーザーが弱いパスワードや再利用したパスワードを使用している場合に非常に効果的です。攻撃者はこの方法を使用して、複数のアカウントにわたる不十分なパスワード衛生状態を悪用し、成功の可能性を高めます。組織は、このリスクを軽減するために強力なパスワード ポリシーを実装する必要があります。

次に読む: とはドメインフロンティング?