WannaCry ランサムウェアWannaCrypt、WanaCrypt0r、または Wcrypt という名前でも知られる、Windows オペレーティング システムを標的とするランサムウェアです。 12日に発見番目2017 年 5 月、WannaCrypt は大規模なサイバー攻撃に使用され、それ以来150か国の23万台以上のWindows PCに感染。今。

WannaCry ランサムウェアとは

WannaCrypt の最初のヒットには、英国の国民保健サービス、スペインの通信会社テレフォニカ、物流会社フェデックスなどが含まれます。ランサムウェア キャンペーンの規模が大きすぎたため、英国の病院全体に混乱が生じました。その多くは突然シャットダウンされ、業務停止を引き起こさなければならなくなり、スタッフはシステムがランサムウェアによってロックされたため、ペンと紙を使って作業することを余儀なくされました。

WannaCry ランサムウェアはどのようにしてコンピュータに侵入するのか

世界規模の攻撃から明らかなように、WannaCrypt はまず、電子メールの添付ファイルその後、急速に広がる可能性がありますLAN。ランサムウェアはシステムのハードディスクを暗号化し、そのセキュリティを悪用しようとします。SMB の脆弱性TCP ポートを介してインターネット上のランダムなコンピュータに感染したり、同じネットワーク上のコンピュータ間で感染したりする可能性があります。

WannaCry を作成したのは誰ですか

WanaCrypt0r 2.0 がその 2 つであるように見えますが、誰が WannaCrypt を作成したかに関する確認された報告はありません。nd著者らによる試み。その前身となるランサムウェア WeCry は今年 2 月に発見され、ロック解除に 0.1 ビットコインを要求しました。

現在、攻撃者は Microsoft Windows エクスプロイトを使用していると報告されていますエターナルブルーNSAによって作成されたと言われています。これらのツールは、と呼ばれるグループによって盗まれ、漏洩されたと報告されています。シャドウブローカー。

WannaCryはどのように広がるのか

これランサムウェアWindows システムのサーバー メッセージ ブロック (SMB) 実装の脆弱性を利用して拡散します。このエクスプロイトの名前は次のとおりです。エターナルブルーと呼ばれるグループによって盗まれ、悪用されたと伝えられています。シャドウブローカー。

興味深いことに、エターナルブルーは、Microsoft Windows を実行しているコンピュータにアクセスしてコマンドを実行するために NSA によって開発されたハッキング兵器です。これは、アメリカの軍事諜報部隊がテロリストが使用するコンピューターにアクセスできるように特別に設計されました。

WannaCrypt は、修正が利用可能になった後でもパッチが適用されていないマシンにエントリ ベクターを作成します。 WannaCrypt は、パッチが適用されていないすべての Windows バージョンを対象としています。MS-17-010、Microsoft は 2017 年 3 月に、Windows Vista、Windows Server 2008、Windows 7、Windows Server 2008 R2、Windows 8.1、Windows RT 8.1、Windows Server 2012、Windows Server 2012 R2、Windows 10、および Windows Server 2016 向けにリリースしました。

一般的な感染パターンには次のようなものがあります。

- 経由で到着ソーシャルエンジニアリングユーザーを騙してマルウェアを実行させ、SMB エクスプロイトによるワーム拡散機能をアクティブにするように設計された電子メール。報告によると、マルウェアは次のような形式で配信されています。感染した Microsoft Word ファイルこれは、求人、請求書、またはその他の関連文書を装った電子メールで送信されます。

- パッチが適用されていないコンピュータが他の感染したコンピュータでアドレス指定できる場合の SMB エクスプロイトによる感染

WannaCry はトロイの木馬ドロッパーです

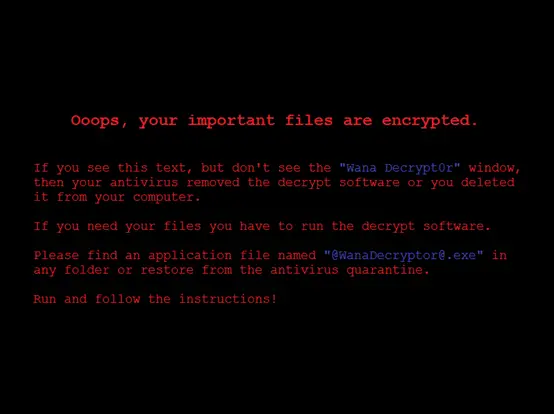

ドロッパー型トロイの木馬である WannaCry がドメインに接続しようとする性質を示していますhxxp://www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com、API InternetOpenUrlA() を使用します。

ただし、接続が成功した場合、脅威はシステムをランサムウェアにさらに感染させたり、他のシステムを悪用して拡散しようとしたりすることはありません。単に実行を停止するだけです。接続が失敗した場合にのみ、ドロッパーはランサムウェアのドロップを開始し、システム上にサービスを作成します。

したがって、ISP またはエンタープライズ ネットワーク レベルでファイアウォールでドメインをブロックすると、ランサムウェアが拡散し続け、ファイルが暗号化されます。

まさにこれが、セキュリティ研究者が実際に WannaCry ランサムウェアの発生を阻止した!この研究者は、このドメイン チェックの目的は、ランサムウェアがサンドボックスで実行されているかどうかをチェックすることであったと感じています。しかし、別のセキュリティ研究者ドメインチェックがプロキシを認識していないように感じました。

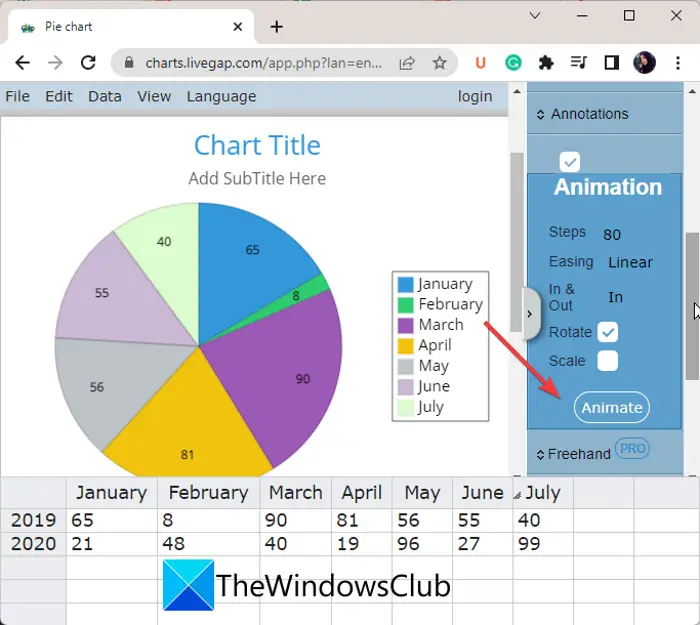

実行すると、WannaCrypt は次のレジストリ キーを作成します。

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\\<random string> =「<malware working directory> \tasksche.exe」

- HKLM\SOFTWARE\WanaCrypt0r\\wd = “<malware working directory> 」

次のレジストリ キーを変更することで、壁紙を身代金メッセージに変更します。

- HKCU\コントロール パネル\デスクトップ\壁紙: “<malware working directory> \@[メールで保護されています]」

復号キーに対して要求される身代金は次のように始まります。300ドルビットコイン数時間ごとに増加します。

WannaCrypt に感染したファイル拡張子

WannaCrypt は、次のいずれかのファイル名拡張子を持つファイルをコンピュータ全体で検索します: .123、.jpeg、.rb、.602、.jpg、.rtf、.doc、.js、.sch、.3dm、.jsp、 .sh 、 .3ds 、 .key 、 .sldm 、 .3g2 、 .lay 、 .sldm 、 .3gp 、 .lay6 、 .sldx 、 .7z 、 .ldf 、 .slk 、 .accdb 、 .m3u 、 .sln 、 .aes 、 .m4u 、 .snt 、 .ai 、 .max 、 . SQL 、 .ARC 、 .mdb 、 .sqlite3 、 .asc 、 .mdf 、 .sqlitedb 、 .asf 、 .mid 、 .stc 、 .asm 、 .mkv 、 .std 、 .asp 、 .mml 、 .sti 、 .avi 、 .mov 、 .stw 、 。バックアップ、.mp3、.suo 、.bak、.mp4、.svg、.bat、.mpeg、.swf、.bmp、.mpg、.sxc、.brd、.msg、.sxd、.bz2、.myd、.sxi、.c、. myi 、 .sxm 、 .cgm 、 .nef 、 .sxw 、 .class 、 .odb 、 .tar 、 .cmd 、 .odg 、 .tbk 、 .cpp 、 .odp 、 .tgz 、 .crt 、 .ods 、 .tif 、 .cs 、 .odt 、 。 tiff 、 .csr 、 .onetoc2 、 .txt 、 .csv 、 .ost 、 .uop 、 .db 、 .otg 、 .uot 、 .dbf 、 .otp 、 .vb 、 .dch 、 .ots 、 .vbs 、 .der” 、 .ott 、 .vcd 、 . dif 、 .p12 、 .vdi 、 .dip 、.PAQ、.vmdk、.djvu、.pas、.vmx、.docb、.pdf、.vob、.docm、.pem、.vsd、.docx、.pfx、.vsdx、.dot、.php、. wav 、 .dotm 、 .pl 、 .wb2 、 .dotx 、 .png 、 .wk1 、 .dwg 、 .pot 、 .wks 、 .edb 、 .potm 、 .wma 、 .eml 、 .potx 、 .wmv 、 .fla 、 .ppam 、 .xlc 、.flv、.pps、 .xlm 、 .frm 、 .ppsm 、 .xls 、 .gif 、 .ppsx 、 .xlsb 、 .gpg 、 .ppt 、 .xlsm 、 .gz 、 .pptm 、 .xlsx 、 .h 、 .pptx 、 .xlt 、 .hwp 、.ps1、 .xltm 、 .ibd 、 .psd 、 .xltx 、 .iso 、 .pst 、 .xlw 、 .jar 、 .rar 、 .zip 、 .java 、 .raw

次に、ファイル名に「.WNCRY」を追加して名前を変更します。

WannaCry は急速な拡散能力を備えています

WannaCry のワーム機能により、ローカル ネットワーク上のパッチが適用されていない Windows マシンに感染することができます。同時に、インターネットの IP アドレスに対して大規模なスキャンを実行して、他の脆弱な PC を見つけて感染させます。このアクティビティにより、感染したホストから大量の SMB トラフィック データが生成され、SecOps 担当者が簡単に追跡できます。

WannaCry は脆弱なマシンへの感染に成功すると、それを利用してホップして他の PC に感染します。このサイクルはさらに続き、スキャン ルーティングによってパッチが適用されていないコンピュータが検出されます。

WannaCry から身を守る方法

- マイクロソフトが推奨するWindows 10 へのアップグレード最新の機能とプロアクティブな軽減策が装備されているためです。

- をインストールします。セキュリティ更新プログラム MS17-010マイクロソフトから発売されました。同社もリリースしているサポートされていない Windows バージョン用のセキュリティ パッチWindows XP、Windows Server 2003 など。

- Windows ユーザーは、次の点に細心の注意を払うことをお勧めします。フィッシングメールそして細心の注意を払ってください電子メールの添付ファイルを開くまたはWeb リンクをクリックする。

- 作るバックアップ安全に保管してください

- Windows Defender ウイルス対策この脅威を次のように検出します身代金:Win32/WannaCryptこのランサムウェアを検出するには、Windows Defender ウイルス対策を有効にして更新し、実行してください。

- 一部を利用するWannaCry ランサムウェア対策ツール。

- EternalBlue 脆弱性チェッカーは、Windows コンピュータが次の脆弱性に対して脆弱かどうかをチェックする無料のツールです。EternalBlue エクスプロイト。

- SMB1を無効にする手順は次の場所に文書化されていますKB2696547。

- ルーターまたはファイアウォールにルールを追加することを検討してください。ポート 445 での受信 SMB トラフィックをブロックする

- エンタープライズユーザーが使用できるのは、デバイスガードデバイスをロックダウンし、カーネルレベルの仮想化ベースのセキュリティを提供して、信頼できるアプリケーションのみの実行を許可します。

このトピックについて詳しく知りたい場合は、以下をお読みください。テックネットブログ。

WannaCrypt は今のところ停止されているかもしれませんが、より新しい亜種がより激しく攻撃することが予想されるため、安全を確保してください。

WannaCry とは何ですか?また、どのように機能しますか?

WannaCry は、Windows コンピュータをターゲットにし、ユーザーが身代金を支払うまでファイルをロックダウンするランサムウェアです。 2017 年に初めて発見され、現在も活動しています。他のランサムウェアと同様に、PC に感染し、ファイルを一度に暗号化して、どのファイルにもアクセスできないようにします。

WannaCry ランサムウェア攻撃はどのように機能しますか?

WannaCry ランサムウェアは主に Windows システムのサーバー メッセージ ブロック (SMB) を介して拡散します。とはいえ、特定の予防策が講じられるまでは、どの Windows コンピューターもこのランサムウェアに対して脆弱です。このランサムウェアのワークフローについて詳しく知るには、記事全体を読むことをお勧めします。

Microsoft Azure のお客様は、次の点に関する Microsoft のアドバイスを参照してください。WannaCrypt ランサムウェアの脅威を回避する方法。

アップデート:WannaCry ランサムウェア復号化ツール利用可能です。好条件のもと、ワナキーそしてキウイ、2 つの復号化ツールは、ランサムウェアで使用される暗号化キーを取得することで、WannaCrypt または WannaCry ランサムウェアで暗号化されたファイルの復号化に役立ちます。

![LockDown Browser をインストールできない [修正]](https://rele.work/tech/hayato/wp-content/uploads/2023/01/Cant-install-LockDown-Browser-.png)