攻撃対象領域の削減Windows Defender Exploit Guard の機能で、エクスプロイトを目的としたマルウェアがコンピューターに感染するために使用されるアクションを防止します。 Windows Defender Exploit Guard は、Microsoft が Windows 10 v1709 の一部として導入した新しい侵入防御機能セットで、以降の Windows 10 バージョンおよび Windows 11 で利用できます。Windows Defender エクスプロイト ガード含む:

- ネットワーク保護

- フォルダーアクセスの制御

- エクスプロイト保護

- 攻撃対象領域の削減

前述したように、重要な機能の 1 つは次のとおりです。攻撃対象領域の削減、Windows 11/10 デバイス上で自らを実行する悪意のあるソフトウェアの一般的な動作を防ぎます。

攻撃対象領域の削減とは何か、そしてそれがなぜそれほど重要なのかを理解しましょう。

Windows Defender の攻撃対象領域の削減機能

電子メールとオフィス アプリケーションは、企業の生産性にとって最も重要な部分です。これらは、サイバー攻撃者が PC やネットワークに侵入し、マルウェアをインストールする最も簡単な方法です。ハッカーは、オフィスのマクロやスクリプトを直接使用して、完全にメモリ内で動作するエクスプロイトを実行する可能性があり、多くの場合、従来のウイルス対策スキャンでは検出できません。

最悪の場合、ユーザーが正規に見える Office ファイルでマクロを有効にするか、マシンを侵害する可能性のある電子メールの添付ファイルを開くだけで、マルウェアが侵入してしまうことです。

ここで、攻撃対象領域の削減が役に立ちます。

攻撃対象領域の削減の利点

Attack Surface Reduction は、生産的なシナリオを妨げることなく、これらの悪意のあるドキュメントが実行する根本的な動作をブロックできる一連の組み込みインテリジェンスを提供します。攻撃対象領域の削減は、脅威やエクスプロイトとは関係なく、悪意のある動作をブロックすることで、これまでにないゼロデイ攻撃から企業を保護し、セキュリティ リスクと生産性要件のバランスを取ることができます。

ASR は、次の 3 つの主要な動作をカバーします。

- オフィスアプリ

- スクリプトと

- メール

Office アプリの場合、攻撃対象領域削減ルールにより次のことが可能になります。

- Office アプリによる実行可能コンテンツの作成をブロックする

- Office アプリによる子プロセスの作成をブロックする

- Office アプリが別のプロセスにコードを挿入するのをブロックする

- Office のマクロ コードからの Win32 インポートをブロックする

- 難読化されたマクロコードをブロックする

多くの場合、悪意のあるオフィス マクロは、実行可能ファイルを挿入して起動することによって PC に感染する可能性があります。 Attack Surface Reduction は、これを防ぐことができ、最近世界中の PC に感染している DDEDownloader からも保護できます。このエクスプロイトは、公式ドキュメントの Dynamic Data Exchange ポップアップを使用して、ASR ルールが効率的にブロックする子プロセスを作成しながら、PowerShell ダウンローダーを実行します。

スクリプトの場合、攻撃対象領域削減ルールにより次のことが可能になります。

- 難読化された悪意のある JavaScript、VBScript、PowerShell コードをブロックします。

- インターネットからダウンロードされたペイロードの実行から JavaScript と VBScript をブロックします

電子メールの場合、ASR は次のことができます。

- 電子メール (Web メール/メールクライアント) からドロップされた実行可能コンテンツの実行をブロックします。

現在ではスピアフィッシングが増加しており、従業員の個人メールも標的にされています。 ASR を使用すると、企業管理者は、脅威から保護するために、会社のデバイス上の Web メールとメール クライアントの両方の個人メールにファイル ポリシーを適用できます。

読む:リモートコード実行攻撃および予防措置

攻撃対象領域の削減の仕組み

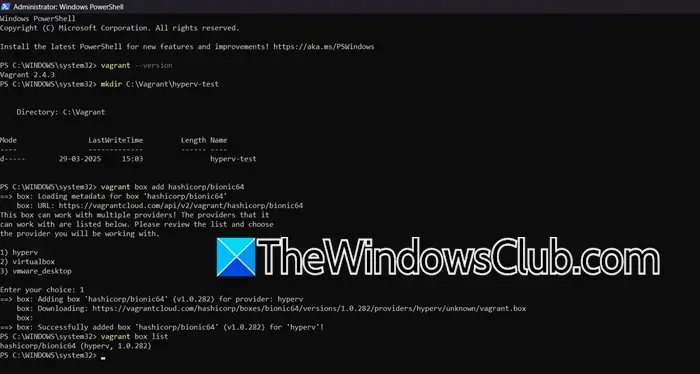

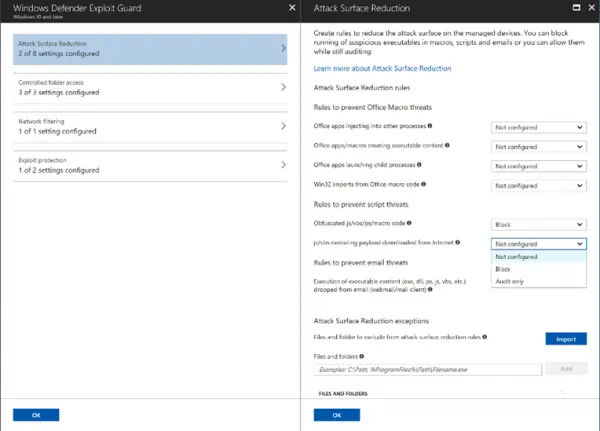

ASR は、一意のルール ID によって識別されるルールを通じて機能します。各ルールの状態またはモードを構成するには、以下を使用して管理できます。

- グループポリシー

- パワーシェル

- MDM CSP

これらは、一部のルールのみを有効にする場合、または個別モードで有効にする場合に使用できます。

企業内で実行されている基幹業務アプリケーションについては、アプリケーションに ASR 検出の影響を受ける可能性のある異常な動作が含まれている場合に、ファイルおよびフォルダー ベースの除外をカスタマイズする機能があります。

Attack Surface Reduction では、Windows Defender ウイルス対策がメイン AV であり、リアルタイム保護機能が有効になっている必要があります。 Windows 10 のセキュリティ ベースラインでは、デバイスをあらゆる脅威から保護するには、上記のブロック モードのルールのほとんどを有効にする必要があると示唆しています。

さらに詳しく知りたい場合は、次のサイトをご覧ください。docs.microsoft.com。