以前は、誰かがあなたのコンピュータをハイジャックしなければならなかった場合、通常は物理的にその場にいるか、リモート アクセスを使用することでコンピュータを入手することが可能でした。世界では自動化が進み、コンピューターのセキュリティが強化されていますが、変わっていないのは人間によるミスです。そこで、人間によるランサムウェア攻撃絵の中に入ってくる。これらの手作りの攻撃は、コンピューター上の脆弱性または誤って設定されたセキュリティを見つけてアクセスします。 Microsoft は、IT 管理者がこれらの人的操作を軽減できると結論付ける徹底的なケーススタディを考案しました。ランサムウェア攻撃大幅な差をつけて。

人間によるランサムウェア攻撃の軽減

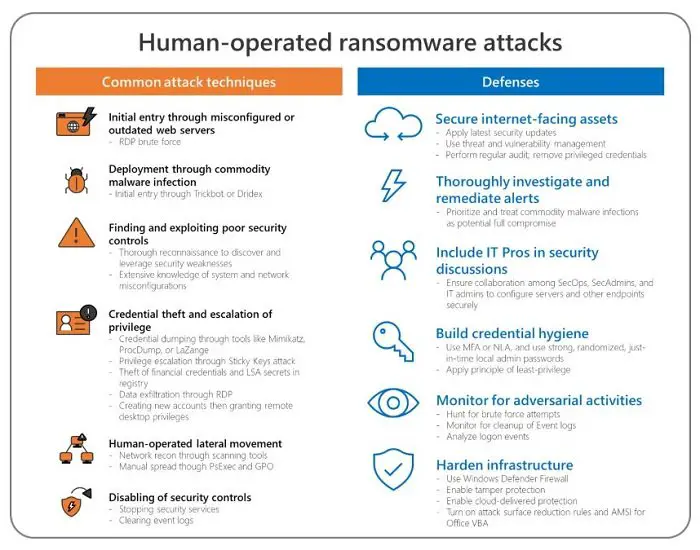

Microsoft によると、この種のランサムウェアや手作りのキャンペーンを軽減する最善の方法は、エンドポイント間の不要な通信をすべてブロックすることです。また、次のような認証情報の衛生に関するベスト プラクティスに従うことも同様に重要です。多要素認証、ブルート フォース攻撃の監視、最新のセキュリティ アップデートのインストールなど。取るべき防御手段の完全なリストは次のとおりです。

- 必ずマイクロソフトに申請してください推奨される構成設定インターネットに接続されているコンピュータを保護します。

- ディフェンダーATPオファー脅威と脆弱性の管理。これを使用して、マシンの脆弱性、構成ミス、不審なアクティビティを定期的に監査できます。

- 使用MFAゲートウェイAzure Multi-Factor Authentication (MFA) など、またはネットワーク レベルの認証 (NLA) を有効にします。

- オファーアカウントに対する最小限の権限、必要な場合にのみアクセスを有効にします。ドメイン全体の管理者レベルのアクセス権を持つアカウントは、最小値またはゼロにする必要があります。

- のようなツールローカル管理者パスワードの解決策(LAPS) ツールは、管理者アカウントに一意のランダムなパスワードを構成できます。これらを Active Directory (AD) に保存し、ACL を使用して保護できます。

- ブルートフォース攻撃を監視します。特に大量の場合は警戒する必要があります。失敗した認証試行。このようなエントリを見つけるには、イベント ID 4625 を使用してフィルター処理します。

- 攻撃者は通常、セキュリティ イベント ログと PowerShell 操作ログすべての足跡を削除します。 Microsoft Defender ATP は、イベントID 1102これが起こったとき。

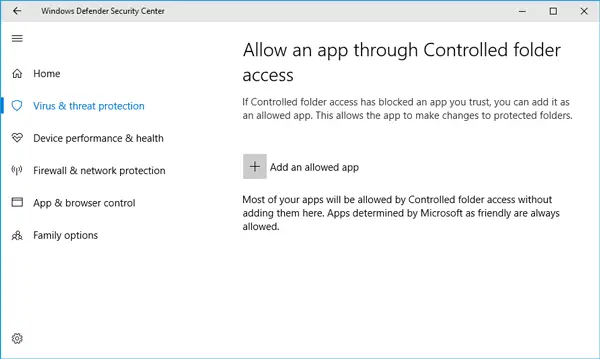

- オンにする改ざん防止攻撃者がセキュリティ機能をオフにすることを防ぐ機能。

- イベント ID 4624 を調査して、高い特権を持つアカウントがログオンしている場所を見つけます。侵害されたネットワークまたはコンピュータに侵入すると、より重大な脅威となる可能性があります。

- クラウドによる保護を有効にするWindows Defender ウイルス対策での自動サンプル送信。未知の脅威からあなたを守ります。

- 攻撃対象領域削減ルールをオンにします。これに加えて、資格情報の盗難、ランサムウェア活動、および PsExec と WMI の不審な使用をブロックするルールを有効にします。

- Office 365 を使用している場合は、Office VBA の AMSI をオンにします。

- 可能な限り、エンドポイント間の RPC および SMB 通信を防止します。

Microsoft は、Wadhrama、Doppelpaymer、Ryuk、Samas、REvil のケーススタディを公開しました

- ワドラマリモート デスクトップを使用したサーバーに対するブルート フォース攻撃によって配信されます。攻撃者は通常、パッチが適用されていないシステムを発見し、公開された脆弱性を利用して初期アクセス権を取得したり、特権を昇格させたりします。

- ドッペルペイマー盗まれた特権アカウントの資格情報を使用して、侵害されたネットワークを通じて手動で拡散されます。そのため、すべてのコンピューターで推奨される構成設定に従うことが重要です。

- リューク別のことについてエンドユーザーをだまして、電子メール (Trickboat) でペイロードを配布します。最近ハッカーはコロナウイルスの恐怖を利用したエンドユーザーを騙すため。そのうちの1人も配達できましたEmotet ペイロード。

それぞれに共通しているのは、状況に基づいて構築されているということです。彼らはペイロードを配達するためにあるマシンから別のマシンに移動するゲリラ戦術を実行しているようです。 IT 管理者は、小規模であっても進行中の攻撃を監視するだけでなく、ネットワークの保護にどのように役立つかを従業員に教育することが重要です。

すべての IT 管理者がこの提案に従い、人間によるランサムウェア攻撃を軽減できることを願っています。