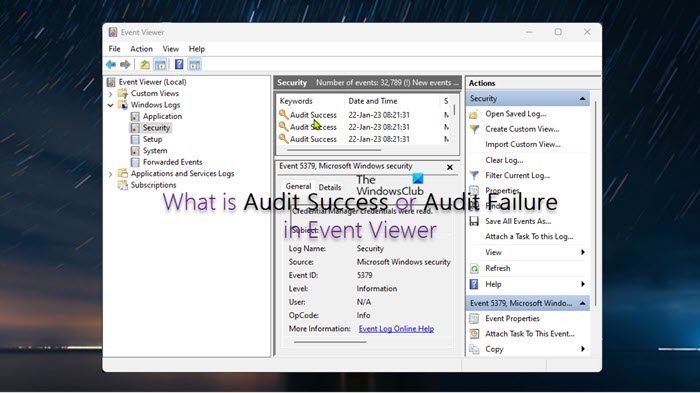

問題のトラブルシューティングを支援するために、Windows オペレーティング システムにネイティブのイベント ビューアには、エラー、警告、および管理者が必要なアクションを実行するために分析できる特定のイベントに関する情報を含む、システムおよびアプリケーション メッセージのイベント ログが表示されます。この投稿では、イベント ビューアでの監査の成功または監査の失敗。

イベント ビューアの監査成功または監査失敗とは何ですか

イベントビューアで、監査の成功は、成功した監査済みのセキュリティ アクセス試行を記録するイベントです。監査の失敗監査されたセキュリティ アクセスの試行が失敗したことを記録するイベントです。このトピックについては、次の小見出しで説明します。

- 監査ポリシー

- 監査ポリシーを有効にする

- イベント ビューアを使用して、試行の失敗または成功の原因を見つける

- イベント ビューアを使用する代わりの方法

これらを詳しく見てみましょう。

監査ポリシー

監査ポリシーはセキュリティ ログに記録されるイベントのタイプを定義し、これらのポリシーは成功イベントまたは失敗イベントのいずれかのイベントを生成します。すべての監査ポリシーが生成されます。成功 イベント;ただし、生成されるのはそのうちのほんの一部だけです障害イベント。次の 2 種類の監査ポリシーを構成できます。

- 監査の基本方針には、要件ごとに有効または無効にできる 9 つの監査ポリシー カテゴリと 50 の監査ポリシー サブカテゴリがあります。以下は 9 つの監査ポリシー カテゴリのリストです。

- アカウントログオンイベントを監査する

- ログオン イベントを監査する

- アカウント管理を監査する

- ディレクトリサービスへのアクセスを監査する

- オブジェクトへのアクセスを監査する

- 監査ポリシーの変更

- 権限の使用を監査する

- 監査プロセスの追跡

- システム イベントを監査します。このポリシー設定は、ユーザーがコンピューターを再起動またはシャットダウンしたとき、あるいはシステムのセキュリティまたはセキュリティ ログに影響を与えるイベントが発生したときに監査するかどうかを決定します。詳細および関連するログオン イベントについては、次の Microsoft ドキュメントを参照してください。learn.microsoft.com/basic-audit-system-events。

- 高度な監査ポリシーこれには 53 のカテゴリがあります。より詳細な監査ポリシーを定義して、関連するイベントのみをログに記録できるため、大量のログを生成する場合に特に役立ちます。

監査エラーは通常、ログオン要求が失敗したときに生成されますが、アカウント、オブジェクト、ポリシー、権限、およびその他のシステム イベントの変更によって生成される場合もあります。最も一般的なイベントは次の 2 つです。

- イベント ID 4771: Kerberos 事前認証に失敗しました。このイベントはドメイン コントローラーでのみ生成され、次の場合には生成されません。Kerberos 事前認証を必要としませんアカウントにオプションが設定されています。このイベントの詳細とこの問題の解決方法については、「Microsoft のドキュメント。

- イベント ID 4625: アカウントがログオンに失敗しました。このイベントは、ユーザーがすでにロックアウトされていると想定して、アカウントのログオン試行が失敗したときに生成されます。このイベントの詳細とこの問題の解決方法については、Microsoft のドキュメントを参照してください。

読む:Windows のシャットダウンと起動のログを確認する方法

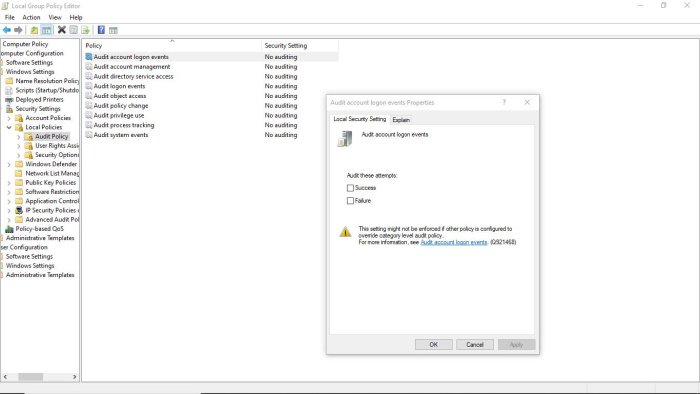

監査ポリシーを有効にする

次のようにして、クライアントまたはサーバー マシンで監査ポリシーを有効にできます。ローカルグループポリシーエディターまたはグループポリシー管理コンソールまたはローカル セキュリティ ポリシー エディター。 Windows サーバーのドメイン上で、新しいグループ ポリシー オブジェクトを作成するか、既存の GPO を編集できます。

クライアントまたはサーバー マシンのグループ ポリシー エディタで、以下のパスに移動します。

Computer Configuration > Windows Settings > Security Settings > Local Policies > Audit Policy

クライアントまたはサーバー マシンのローカル セキュリティ ポリシーで、以下のパスに移動します。

Security Settings > Local Policies > Audit Policy

- [監査ポリシー] の右側のペインで、プロパティを編集するポリシーをダブルクリックします。

- プロパティ パネルで、ポリシーを有効にできます。成功または失敗あなたの要件ごとに。

読む:Windows ですべてのローカル グループ ポリシー設定をデフォルトにリセットする方法

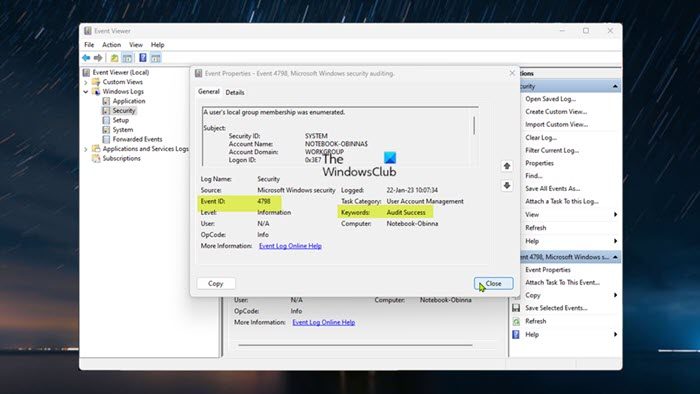

イベント ビューアを使用して、試行の失敗または成功の原因を見つける

管理者と一般ユーザーは、イベントビューア適切な権限を持つローカルまたはリモート マシン上で。イベント ビューアは、クライアント マシン上でもサーバー マシン上のドメイン内でも、失敗または成功したイベントが発生するたびにイベントを記録するようになりました。失敗したイベントと成功したイベントが登録されたときにトリガーされるイベント ID は異なります (「監査ポリシー上のセクション)。に移動できますイベントビューア>Windows ログ>安全。中央のペインには、監査用に設定されたすべてのイベントがリストされます。登録されたイベントを調べて、失敗した試行または成功した試行を探す必要があります。それらを見つけたら、イベントを右クリックして選択できます。イベントのプロパティ詳細については。

読む:イベント ビューアを使用して Windows コンピュータの不正使用をチェックする

イベント ビューアを使用する代わりの方法

イベント ビューアを使用する代わりに、いくつかの方法があります。サードパーティのイベント ログ マネージャー ソフトウェアこれを使用して、クラウドベースのサービスを含む幅広いソースからのイベント データを集約し、関連付けることができます。ファイアウォール、侵入防御システム (IPS)、デバイス、アプリケーション、スイッチ、ルーター、サーバーなどからデータを収集して分析する必要がある場合は、SIEM ソリューションがより良い選択肢になります。

この投稿が十分に有益であることを願っています。

今すぐ読んでください:Windows で保護されたイベント ログを有効または無効にする方法

成功したアクセス試行と失敗したアクセス試行の両方を監査することが重要なのはなぜですか?

ユーザーのログオン監査はドメインへのすべての不正なログイン試行を検出する唯一の方法であるため、侵入試行を検出するには成功しても失敗してもログオン イベントを監査することが重要です。ログオフ イベントはドメイン コントローラーでは追跡されません。一致する SACL を持つファイル システム オブジェクトへのユーザーのアクセス試行が失敗するたびに監査エントリが生成されるため、失敗したファイル アクセス試行を監査することも同様に重要です。これらのイベントは、機密または貴重で追加の監視が必要なファイル オブジェクトのアクティビティを追跡するために不可欠です。

読む:Windows ログイン パスワード ポリシーとアカウント ロックアウト ポリシーを強化する

Active Directory で監査失敗ログを有効にするにはどうすればよいですか?

Active Directory で監査失敗ログを有効にするには、監査する Active Directory オブジェクトを右クリックし、[監査失敗ログ] を選択します。プロパティ。を選択します。安全タブをクリックし、選択します高度な。を選択します。監査タブをクリックし、選択します追加。 Active Directory の監査ログを表示するには、始める>システムセキュリティ>管理ツール>イベントビューア。 Active Directory における監査は、セキュリティをプロアクティブに向上させ、脅威を迅速に検出して対応し、IT 運用の円滑な実行を維持するために、AD オブジェクトとグループ ポリシー データを収集および分析するプロセスです。

![rtkvhd64.sys realtekオーディオドライバーブルースクリーンのウィンドウ11 [修正]](https://rele.work/tech/hayato/wp-content/uploads/2025/01/Realtek-Audio-Driver-is-causing-BSOD.png)